компромиссный — это… Что такое компромиссный?

- компромиссный

- компромиссный

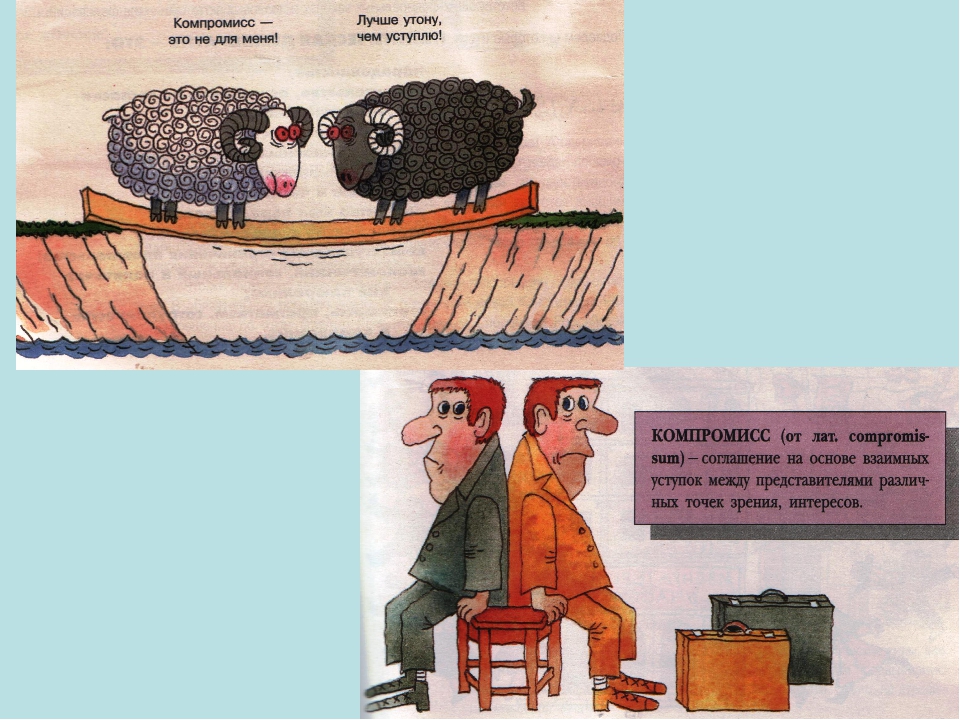

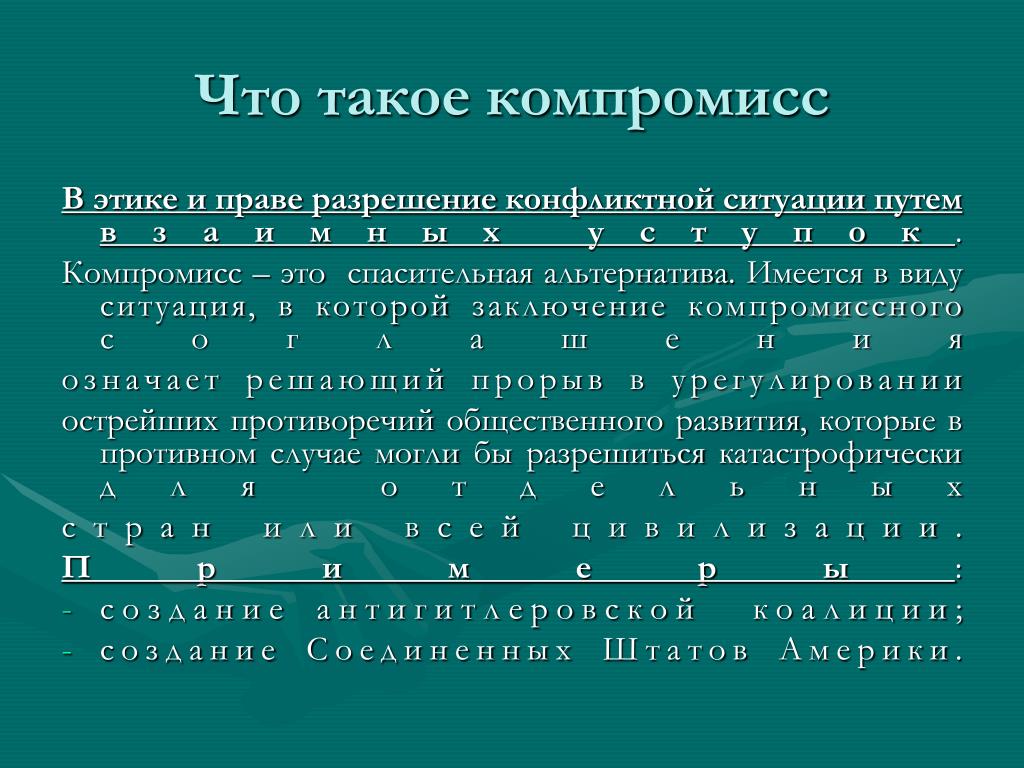

- КОМПРОМИ́СС, -а, м. Соглашение на основе взаимных уступок. Пойти на к.

Толковый словарь Ожегова. С.И. Ожегов, Н.Ю. Шведова. 1949-1992.

.

- КОМПРОМИСС

- КОМПЬЮТЕР

Смотреть что такое «компромиссный» в других словарях:

компромиссный — примирительный, половинчатый, согласный Словарь русских синонимов. компромиссный см. половинчатый Словарь синонимов русского языка. Практический справочник. М.: Русский язык. З. Е. Александрова … Словарь синонимов

КОМПРОМИССНЫЙ — [исн], компромиссная, компромиссное (книжн.

Компромиссный — прил. 1. соотн. с сущ. компромисс, связанный с ним 2. Свойственный компромиссу, характерный для него. Толковый словарь Ефремовой. Т. Ф. Ефремова. 2000 … Современный толковый словарь русского языка Ефремовой

компромиссный — компромиссный, компромиссная, компромиссное, компромиссные, компромиссного, компромиссной, компромиссного, компромиссных, компромиссному, компромиссной, компромиссному, компромиссным, компромиссный, компромиссную, компромиссное, компромиссные,… … Формы слов

компромиссный — компром иссный; кратк. форма ссен, ссна … Русский орфографический словарь

компромиссный — кр.ф. компроми/ссен, компроми/ссна, сно, сны … Орфографический словарь русского языка

компромиссный — найти компромиссное решение • существование / создание … Глагольной сочетаемости непредметных имён

компромиссный — см.

компромисс; ая, ое. К ое решение. К ая резолюция … Словарь многих выражений

компромисс; ая, ое. К ое решение. К ая резолюция … Словарь многих выраженийкомпромиссный — компромисс/н/ый … Морфемно-орфографический словарь

компромиссный подход (к обеспечению надёжности) — — [http://slovarionline.ru/anglo russkiy slovar neftegazovoy promyishlennosti/] Тематики нефтегазовая промышленность EN trade off approach … Справочник технического переводчика

КОМПРОМИССНЫЙ — это… Что такое КОМПРОМИССНЫЙ?

- КОМПРОМИССНЫЙ

КОМПРОМИ́ССНЫЙ [исн], компромиссная, компромиссное (книжн.). Имеющий характер компромисса, являющийся компромиссом. Компромиссное решение. Компромиссное предложение. Состоялось компромиссное соглашение.

Толковый словарь Ушакова.

Д.Н. Ушаков.

1935-1940.

Д.Н. Ушаков.

1935-1940.

.

- КОМПРОМИСС

- КОМСА

Смотреть что такое «КОМПРОМИССНЫЙ» в других словарях:

компромиссный — примирительный, половинчатый, согласный Словарь русских синонимов. компромиссный см. половинчатый Словарь синонимов русского языка. Практический справочник. М.: Русский язык. З. Е. Александрова … Словарь синонимов

компромиссный — КОМПРОМИСС, а, м. Соглашение на основе взаимных уступок. Пойти на к. Толковый словарь Ожегова. С.И. Ожегов, Н.Ю. Шведова. 1949 1992 … Толковый словарь Ожегова

Компромиссный — прил. 1. соотн. с сущ. компромисс, связанный с ним 2. Свойственный компромиссу, характерный для него. Толковый словарь Ефремовой. Т. Ф. Ефремова. 2000 … Современный толковый словарь русского языка Ефремовой

компромиссный — компромиссный, компромиссная, компромиссное, компромиссные, компромиссного, компромиссной, компромиссного, компромиссных, компромиссному, компромиссной, компромиссному, компромиссным, компромиссный, компромиссную, компромиссное, компромиссные,… … Формы слов

компромиссный — компром иссный; кратк.

форма ссен, ссна … Русский орфографический словарь

форма ссен, ссна … Русский орфографический словарькомпромиссный — кр.ф. компроми/ссен, компроми/ссна, сно, сны … Орфографический словарь русского языка

компромиссный — найти компромиссное решение • существование / создание … Глагольной сочетаемости непредметных имён

компромиссный — см. компромисс; ая, ое. К ое решение. К ая резолюция … Словарь многих выражений

компромиссный — компромисс/н/ый … Морфемно-орфографический словарь

компромиссный подход (к обеспечению надёжности) — — [http://slovarionline.ru/anglo russkiy slovar neftegazovoy promyishlennosti/] Тематики нефтегазовая промышленность EN trade off approach … Справочник технического переводчика

компромиссный — это… Что такое компромиссный?

- компромиссный

- компромиссный

- КОМПРОМИ́СС, -а, м.

Соглашение на основе взаимных уступок. Пойти на к.

Соглашение на основе взаимных уступок. Пойти на к.

Толковый словарь Ожегова. С.И. Ожегов, Н.Ю. Шведова. 1949-1992.

.

- КОМПРОМИСС

- КОМПЬЮТЕР

Смотреть что такое «компромиссный» в других словарях:

компромиссный — примирительный, половинчатый, согласный Словарь русских синонимов. компромиссный см. половинчатый Словарь синонимов русского языка. Практический справочник. М.: Русский язык. З. Е. Александрова … Словарь синонимов

КОМПРОМИССНЫЙ — [исн], компромиссная, компромиссное (книжн.). Имеющий характер компромисса, являющийся компромиссом. Компромиссное решение. Компромиссное предложение. Состоялось компромиссное соглашение. Толковый словарь Ушакова. Д.Н. Ушаков. 1935 1940 … Толковый словарь Ушакова

Компромиссный — прил.

1. соотн. с сущ. компромисс, связанный с ним 2. Свойственный компромиссу, характерный для него. Толковый словарь Ефремовой. Т. Ф. Ефремова. 2000 … Современный толковый словарь русского языка Ефремовой

1. соотн. с сущ. компромисс, связанный с ним 2. Свойственный компромиссу, характерный для него. Толковый словарь Ефремовой. Т. Ф. Ефремова. 2000 … Современный толковый словарь русского языка Ефремовойкомпромиссный — компромиссный, компромиссная, компромиссное, компромиссные, компромиссного, компромиссной, компромиссного, компромиссных, компромиссному, компромиссной, компромиссному, компромиссным, компромиссный, компромиссную, компромиссное, компромиссные,… … Формы слов

компромиссный — компром иссный; кратк. форма ссен, ссна … Русский орфографический словарь

компромиссный — кр.ф. компроми/ссен, компроми/ссна, сно, сны … Орфографический словарь русского языка

компромиссный — найти компромиссное решение • существование / создание … Глагольной сочетаемости непредметных имён

компромиссный — см. компромисс; ая, ое. К ое решение.

К ая резолюция … Словарь многих выражений

К ая резолюция … Словарь многих выраженийкомпромиссный — компромисс/н/ый … Морфемно-орфографический словарь

компромиссный подход (к обеспечению надёжности) — — [http://slovarionline.ru/anglo russkiy slovar neftegazovoy promyishlennosti/] Тематики нефтегазовая промышленность EN trade off approach … Справочник технического переводчика

компромиссный — Викисловарь

Морфологические и синтаксические свойства[править]

| падеж | ед. ч. | мн. ч. | |||

|---|---|---|---|---|---|

| муж. р. | ср. р. | жен. р. | |||

| Им. | компроми́ссный | компроми́ссное | компроми́ссная | компроми́ссные | |

Рд. | компроми́ссного | компроми́ссного | компроми́ссной | компроми́ссных | |

| Дт. | компроми́ссному | компроми́ссному | компроми́ссной | компроми́ссным | |

| Вн. | одуш. | компроми́ссного | компроми́ссное | компроми́ссную | компроми́ссных |

| неод. | компроми́ссный | компроми́ссные | |||

| Тв. | компроми́ссным | компроми́ссным | компроми́ссной компроми́ссною | компроми́ссными | |

Пр. | компроми́ссном | компроми́ссном | компроми́ссной | компроми́ссных | |

| Кратк. форма | компроми́ссен | компроми́ссно | компроми́ссна | компроми́ссны | |

ком-про-ми́сс-ный

Прилагательное, тип склонения по классификации А. Зализняка — 1*a.

Корень: -компромисс-; суффикс: -н; окончание: -ый [Тихонов, 1996].

Произношение[править]

- МФА: [kəmprɐˈmʲisnɨɪ̯]

Семантические свойства[править]

Значение[править]

- книжн. связанный, соотносящийся по значению с существительным компромисс; представляющий собой компромисс, основанный на компромиссе ◆ Доныне в христианском сознании всякое положительное утверждение пола было поверхностно и компромиссно.

Глубоким оставалось лишь отрицание пола. Н. А. Бердяев, «Смысл творчества», 1913–1914 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Необходимо проявить волю к урегулированию международных конфликтов на взаимоприемлемой, компромиссной основе и достичь существенных результатов в этом направлении. А. Д. Сахаров, «Новое политическое мышление необходимо», 1987 г. (цитата из Национального корпуса русского языка, см. Список литературы)

Глубоким оставалось лишь отрицание пола. Н. А. Бердяев, «Смысл творчества», 1913–1914 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Необходимо проявить волю к урегулированию международных конфликтов на взаимоприемлемой, компромиссной основе и достичь существенных результатов в этом направлении. А. Д. Сахаров, «Новое политическое мышление необходимо», 1987 г. (цитата из Национального корпуса русского языка, см. Список литературы)

Синонимы[править]

Антонимы[править]

- частичн.: бескомпромиссный, принципиальный

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

Этимология[править]

Происходит от сущ. компромисс, далее из лат. compromissum «соглашение спорящих, компромисс», далее из compromittere «прийти к соглашению», далее из cum (варианты co-, com-, con-) «с, вместе» + promittere «прийти к соглашению», далее из pro «вперёд, для, за, вместо» + mittere «бросать, метать; выпускать; посылать», далее из неустановленной формы.

Фразеологизмы и устойчивые сочетания[править]

Перевод[править]

Библиография[править]

компромисс — Викисловарь

Морфологические и синтаксические свойства

| падеж | ед. ч. | мн. ч. |

|---|---|---|

| Им. | компроми́сс | компроми́ссы |

| Р. | компроми́сса | компроми́ссов |

| Д. | компроми́ссу | компроми́ссам |

| В. | компроми́сс | компроми́ссы |

| Тв. | компроми́ссом | компроми́ссами |

| Пр. | компроми́ссе | компроми́ссах |

ком-про-ми́сс

Существительное, неодушевлённое, мужской род, 2-е склонение (тип склонения 1a по классификации А. А. Зализняка).

А. Зализняка).

Корень: -компромисс- [Тихонов, 1996].

Произношение

Семантические свойства

Значение

- соглашение между сторонами на основе взаимных уступок ◆ Я знаю, что ни с вашей, ни с его стороны никакие компромиссы немыслимы, а чем может все это кончиться — трудно даже предположить… А. И. Куприн, «Впотьмах», 1892 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Тут нет ни сделок, ни компромиссов, ни обходов, а одна жестокая зоологическая правда. Д. Н. Мамин-Сибиряк, «Золото», 1892 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Сами изволите видеть, Авдотья Романовна, — сказал он, — возможно ли тут соглашение? Надеюсь теперь, что дело это кончено и разъяснено, раз навсегда. Я же удалюсь, чтобы не мешать дальнейшей приятности родственного свидания и сообщению секретов (он встал со стула и взял шляпу). Но, уходя, осмелюсь заметить, что впредь надеюсь быть избавлен от подобных встреч и, так сказать, компромиссов.

Ф. М. Достоевский, «Преступление и наказание», 1866 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Делая же эти компромиссы, пределов которых никак нельзя предвидеть, просвещенные и честные люди, которые одни могли бы составлять какую-нибудь преграду правительству в его посягательстве на свободу людей, незаметно отступая все дальше и дальше от требований своей совести, не успеют оглянуться, как уже попадают в положенье полной зависимости от правительства: получают от него жалованье, награды и, продолжая воображать, что они проводят либеральные идеи, становятся покорными слугами и поддерживателями того самого строя, против которого они выступили. Л. Н. Толстой, «К либералам», 1896 г. (цитата из Викитеки)

Ф. М. Достоевский, «Преступление и наказание», 1866 г. (цитата из Национального корпуса русского языка, см. Список литературы) ◆ Делая же эти компромиссы, пределов которых никак нельзя предвидеть, просвещенные и честные люди, которые одни могли бы составлять какую-нибудь преграду правительству в его посягательстве на свободу людей, незаметно отступая все дальше и дальше от требований своей совести, не успеют оглянуться, как уже попадают в положенье полной зависимости от правительства: получают от него жалованье, награды и, продолжая воображать, что они проводят либеральные идеи, становятся покорными слугами и поддерживателями того самого строя, против которого они выступили. Л. Н. Толстой, «К либералам», 1896 г. (цитата из Викитеки)

Синонимы

- консенсус

Антонимы

Гиперонимы

Гипонимы

Родственные слова

Этимология

Происходит от лат. compromissum «соглашение спорящих, компромисс», далее из compromittere «прийти к соглашению», далее из cum (варианты co-, com-, con-) «с, вместе» + promittere «прийти к соглашению», далее из pro «вперёд, для, за, вместо» + mittere «бросать, метать; выпускать; посылать», далее из неустановленной формы.

compromissum «соглашение спорящих, компромисс», далее из compromittere «прийти к соглашению», далее из cum (варианты co-, com-, con-) «с, вместе» + promittere «прийти к соглашению», далее из pro «вперёд, для, за, вместо» + mittere «бросать, метать; выпускать; посылать», далее из неустановленной формы.

Фразеологизмы и устойчивые сочетания

Перевод

Библиография

- Шмелёв А. Д. Сквозные мотивы русской языковой картины мира // Русское слово в мировой культуре. — СПб., 2003.

- Шмелёв А. Д. Сквозные мотивы русской языковой картины мира // Зализняк Анна А., Левонтина И. Б., Шмелёв А. Д. Ключевые идеи русской языковой картины мира. — М.: Языки славянской культуры, 2005. — С. 454, 456.

Морфологические и синтаксические свойства

компромисс

Существительное.

Корень: —.

Произношение

Семантические свойства

Значение

- компромисс ◆ Отсутствует пример употребления (см.

рекомендации).

рекомендации).

Синонимы

Антонимы

Гиперонимы

Гипонимы

Родственные слова

| Ближайшее родство | |

Этимология

От ??

Фразеологизмы и устойчивые сочетания

Библиография

Морфологические и синтаксические свойства

компромисс

Существительное.

Корень: —.

Произношение

Семантические свойства

Значение

- компромисс ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы

Антонимы

Гиперонимы

Гипонимы

Родственные слова

| Ближайшее родство | |

Этимология

От ??

Фразеологизмы и устойчивые сочетания

Библиография

Морфологические и синтаксические свойства

компромисс

Существительное.

Корень: —.

Произношение

Семантические свойства

Значение

- компромисс ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы

Антонимы

Гиперонимы

Гипонимы

Родственные слова

| Ближайшее родство | |

Этимология

От ??

Фразеологизмы и устойчивые сочетания

Библиография

Морфологические и синтаксические свойства

компромисс

Существительное.

Корень: —.

Произношение

Семантические свойства

Значение

- компромисс ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы

Антонимы

Гиперонимы

Гипонимы

Родственные слова

| Ближайшее родство | |

Этимология

От ??

Фразеологизмы и устойчивые сочетания

Библиография

Морфологические и синтаксические свойства

компромисс

Существительное.

Корень: —.

Произношение

Семантические свойства

Значение

- компромисс ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы

Антонимы

Гиперонимы

Гипонимы

Родственные слова

| Ближайшее родство | |

Этимология

От ??

Фразеологизмы и устойчивые сочетания

Библиография

КОМПРОМИСС — что это. Плюсы и минусы компромисса

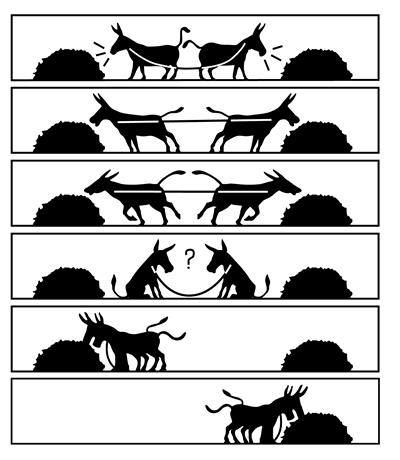

КОМПРОМИСС. В современном обществе принято находить способы решения проблем без оскорблений, ругательств, применения оружия или судебных разбирательств. Всегда можно найти общий язык с оппонентом и привести веские доводы, не применяя физическое воздействие. При этом нельзя забывать, что такое компромисс, ведь иногда только с его помощью можно выйти из спорной ситуации.

Компромисс — что это?

Людям нередко приходится решать проблемы путем взаимных уступок – это и есть компромиссное решение конфликтных ситуаций. Зачастую человеку приходится идти на компромисс с совестью, родственниками, друзьями, партнерами и коллегами. Этот способ может быть действенным не только в социальной, но и в политической жизни общества. История знает немало примеров, когда назревающие военные конфликты заканчивались взаимовыгодными мирными соглашениями. Компромисс в конфликте или политическом вопросе часто является одним из выгодных и достойных методов их решения.

КомпромиссКомпромисс в психологии

С точки зрения психологии компромисс интересов – это решение, при котором стороны должны сделать некоторые шаги навстречу друг другу и выяснить, какой результат будет удовлетворять их обоих. Это действие требует временного отказа от амбиций и интересов, что в некоторых ситуациях может принести большую пользу. Людям бывает сложно сделать подобные шаги, поэтому их результат должен быть выгодным и плодотворным для обеих сторон. Такое поведение бывает не только полезным для решения конфликта, но и для сохранения дальнейшего общения, общего дела, семейных или дружеских отношений.

Такое поведение бывает не только полезным для решения конфликта, но и для сохранения дальнейшего общения, общего дела, семейных или дружеских отношений.

Компромисс — плюсы и минусы

Выбирая компромисс при принятии решения в спорных ситуациях, можно взвесить положительные и отрицательные стороны такого решения. Среди минусов выделяют следующие:

- необходимость поступиться своими принципами, амбициями, на некоторое время забыть о гордости;

- иногда лишь частичное удовлетворение от полученного результата;

- в некоторых случаях это только промежуточный этап выхода из ситуации;

- принятие уступок требует продуманных и осторожных действий, умения излагать свои мысли и некоторых навыков ведения переговоров.

Если не концентрировать свое внимание на перечисленных минусах, разумный компромисс имеет и положительные стороны, особенно если принимать взвешенное решение:

- взаимная выгода;

- в некоторых случаях окончательное разрешение конфликта;

- опыт проведения переговоров;

- возможное сохранение дальнейших взаимоотношений.

Чем компромисс отличается от консенсуса?

Часто компромисс сравнивают с консенсусом, но значения этих понятий несколько отличаются. Например, нередки случаи, когда семья, выбирая направление для отпуска, сомневается в своих предпочтениях – путешествие на море, поход в горы или экскурсионный тур. Если после обсуждения предпочтение единогласно отдано поездке на море, то это будет консенсусом.

В случае выбора поездки на море с обязательной экскурсионной программой можно сказать, что достигнут компромисс в отношениях семейной пары. Значимое отличие данных понятий в том, что первое понятие предполагает общее согласие, а второй термин – наличие взаимовыгодных уступок при подобном решении проблемы.

Компромисс — виды

В качестве выхода из затруднительной ситуации иногда приходится использовать компромисс, и его виды могут быть следующими:

- Добровольный, который заключается без внешнего давления посторонних лиц.

- Вынужденный, к которому стороны приходят под влиянием различных условий.

Независимо от того, принудительным или добровольным будет решение проблемы, важно помнить, что такое компромисс, и в каких случаях имеется возможность им воспользоваться, ведь большинство спорных ситуаций можно решить мирным путем, еще и с некоторой выгодой для обеих заинтересованных сторон конфликта.

КомпромиссРекомендуемые статьи:

По материалам — womanadvice.ru

Поделиться ссылкой:

WordReference English-Italiano Dictionary © 2020:

WordReference Англо-итальянский словарь © 2020:

‘commonise ‘ si trova anche in questi elementi: Nella Описание на английском языке: Итальянец: | ||

компромисс — определение și парадигма

3 intrări

35 de Definiții (cel mult 20 afișate)

arată toate defiiile

Dicționare explicative i

COMPROMÍS 2 , -Ă, commoniși, -se, прил. 1. (Despre oameni) Cu reputația pătată; дискредитировать. 2. Primejduit, stricat. — В. компромисс.

1. (Despre oameni) Cu reputația pătată; дискредитировать. 2. Primejduit, stricat. — В. компромисс.

Vă mulțumim pentru semnalare!

COMPROMÍS 2 , -Ă, commoniși, -se, прил. 1. (Despre oameni) Cu reputația pătată; дискредитировать. 2. Primejduit, stricat. — В. компромисс.

COMPROMÍS 1 , commonisuri, с. п. Înțelegere, acord bazat pe cedări взаимность; concesie. ♦ nțelegere între două sau mai multe persoane ori state de a supune unui Arbitru Rezolvarea litigiului dintre ele. — Din фр. компромисс.

компромиссы 1 sn [ At: PRAVILA (1814), XIV / 13/ V: ( înv ) ~ més / Pl: uri, (rar) ~ e / E: fr commonis ] 1 elegere bazată pe cedări reciproce Si: concesie, învoială. 2 ( Jur ) înțelegere între două sau mai multe persoane sau state de a supune unui arbitru rezolvarea litigiului dintre ele. 3 Combinație concesivă între elemente (несовместимо), făcută și acceptată pentru a pune capăt unei situații (судебное разбирательство).

2 ( Jur ) înțelegere între două sau mai multe persoane sau state de a supune unui arbitru rezolvarea litigiului dintre ele. 3 Combinație concesivă între elemente (несовместимо), făcută și acceptată pentru a pune capăt unei situații (судебное разбирательство).

компромиссы 2 , ~ a [ At: GHICA, A. 600/ Pl: ~ i ~i, ~ e / E: компромисс ] 1 ( D. oameni) Cu reputația pătată Si: discreditat, ( pfm ) deochiat. 2 Stricat.

COMPROMÍS 1 , commonisuri, с. п. Înțelegere, acord bazat pe cedări взаимность; concesie. ♦ nțelegere între două sau mai multe persoane sau state de a supune unui Arbitru rezolvarea litigiului dintre ele. — Din фр. компромисс.

п. Înțelegere, acord bazat pe cedări взаимность; concesie. ♦ nțelegere între două sau mai multe persoane sau state de a supune unui Arbitru rezolvarea litigiului dintre ele. — Din фр. компромисс.

COMPROMÍS 2 , -Ă, commoniși, -se, прил. (Despre persoane) Cu reputația pătată; дискредитировать. Негустор компромисс.

COMPROMS 1 , commonisuri, s. п. Înțelegere, acord bazat pe cedări, pe renunțări взаимность. Адикэ, компромисс? Mai lasă tu, mai las eu, pînă, din tocmeală în tocmeală, ne întoarcem de unde-am plecat. C. ПЕТРЕСКУ, Î. II 126.

COMPROMS s.n. 1. ( Jur. ) Îelegere potrivit căreia părțile în litigiu se supun judecății unor arbitri. 2. elegere, acord care se bazează pe renunțări și pe concesii reciproce. [ Pl. -сури. / < фр. компромисс ].

2. elegere, acord care se bazează pe renunțări și pe concesii reciproce. [ Pl. -сури. / < фр. компромисс ].

КОМПРОМЫ с. п. 1. înțelegere, acord bazat pe renunțări și concesii взаимопонимание. 2. înțelegere potrivit căreia părțile în litigiu se supun judecății unor arbitri.(

COMPROMÍS 2 ~ uri n. 1) Acord obținut prin cedări взаимность; concesie. 2) Convenție prin care părțile cointeresate apelează la un Arbitru în vederea rezolvării unui litigiu dintre ele. / <фр. compromis

COMPROMS 1 ~ să (~ i, ~ se) 1) (despre persoane) Care este cu reputația pătată; дискредитировать; дезонорат. 2) (despre acțiuni, planuri) Care este pus în pericol; aflat în primejdie; примейдуит; zădărnicit. Recoltă ~ să. / v. компромисс

Recoltă ~ să. / v. компромисс

компромисс н. 1. act prin care cineva își supune cauza la judecata unui arbitru; 2. Грамм. combinarea sau fuziunea и doi termeni sinonimi: ciuhurez e uncommonis din ciuh și hurez.

* компромисс н., Пл. urĭ și e (фр. , компромисс ). Contract pin care doĭ se supun judecățiĭ altuĭa (арбитраж) саŭ îșĭ cedează ceva unu altuĭa (transacțiune).

КОМПРОМЕТ, компромисс, вб. III. 1. Транз. și refl. A face să-și piardă sau a-i pierde buna reputație; a (se) дискредитация. 2. Транз. A pricinui un rău, a primejdui; стрика, дистрадж. [ Perf. с. commoniséi, часть. компромисс ] — DIN фр. compromettre, lat. компромисс.

компромисс ] — DIN фр. compromettre, lat. компромисс.

КОМПРОМЕТ, компромисс, гл. III. 1. Транз. și refl. A face să-și piardă sau a-i pierde buna reputație; a (se) дискредитация. 2. Транз. A pricinui un rău, a primejdui; стрика, дистрадж. [ Perf. с. commoniséi, часть. компромисс ] — DIN фр. compromettre, lat. компромисс.

компромисс [ At: NEGRUZZI, SI 222/ V: ~ ta, ~ menta / Pzi: компромисс / Par : ~ is / E: fr compromettre ] 1-2 vtr A face să-și piardă (sau a-și pierde) buna reputație Si: a (se) discredita, a se deochia, a se arăta . 3 vt A pricinui un rău. 4 vt A distruge. corectată

3 vt A pricinui un rău. 4 vt A distruge. corectată

COMPROMÍTE, commonít, vb. III. Tranz. 1. A-l pune (pe cineva) într-o lumină nefavorabilă, лицо să-și piardă buna reputație, a da de rușine; дискредитация. Nu te mai iau … cu mine. Mă campromiți. C. PETRESCU, C. V. 116. Nu-și va ierta toată viața asemenea slăbiciune, care l-acompomis în așa hal. BART, E. 214. Să vedem și noi dacă faptul căsătoriei și traiului Ancei cu Dragomir e o așa de mare absurditate, încît săcommonită toată piesa. ГЕРИЯ, УЛ. CR. II 256. ◊ Refl. Fii serios, Жан. Не компромисс. SAHIA, N. 100. 2. A Primejdui; a strica, a distruge., Seceta poate, компромисс recolta. — Forme gramaticale: perf. с. commonisei, часть. компромисс.

— Forme gramaticale: perf. с. commonisei, часть. компромисс.

COMPROMTE vb. III. 1. тр. , исх. A (se) pune într-o situație criticală, într-o lumină nefavorabilă; a (se) дискредитация. 2. тр. Примейдуй; стрика, дистрадж. [Число Пи. компромисс, перф. с. -исей, часть. -ис. / < лат. commonittere, ср. фр. compromettre ].

COMPROMTE vb. I. tr., refl. лицо să (-și) piardă buna reputație; a (se) дискредитация. II. тр. примейдуи; диструдж, задэрничи. (<лат. comcommettere, fr. compromettre )

I. tr., refl. лицо să (-și) piardă buna reputație; a (se) дискредитация. II. тр. примейдуи; диструдж, задэрничи. (<лат. comcommettere, fr. compromettre )

КОМПРОМИТНЫЙ КОММЕРТ tranz. 1) (личное, причинение и т. Д.) Лицо как таковое; дискредитация. 2) удаление перикола унуи; примейдуи; периклит. / <фр. компрометр, лат. компромисс

A SE COMPROMÍTE может быть компромисс интранз. A-și pierde buna reputație, admițând uncommonis; такая дискредитация. / <фр. se compromettre, lat. commonittere

arată toate defițiile

Планирование компромисса | Документы Microsoft

- 17 минут на чтение

В этой статье

Применимо к: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Закон номер один: Никто не верит, что с ними может случиться что-то плохое, пока это не произойдет. — 10 непреложных законов администрации безопасности

— 10 непреложных законов администрации безопасности

Планы аварийного восстановления во многих организациях сосредоточены на восстановлении после региональных катастроф или сбоев, которые приводят к потере вычислительных услуг. Однако, работая со скомпрометированными клиентами, мы часто обнаруживаем, что восстановление после преднамеренной компрометации отсутствует в их планах аварийного восстановления. Это особенно верно, когда компрометация приводит к краже интеллектуальной собственности или преднамеренному разрушению с использованием логических границ (например, уничтожение всех доменов Active Directory или всех серверов), а не физических границ (например, разрушение центра обработки данных).Хотя у организации могут быть планы реагирования на инциденты, которые определяют начальные действия, которые необходимо предпринять при обнаружении компрометации, в этих планах часто отсутствуют шаги по восстановлению после компрометации, затрагивающей всю вычислительную инфраструктуру.

Поскольку Active Directory предоставляет широкие возможности управления идентификацией и доступом для пользователей, серверов, рабочих станций и приложений, она неизменно становится целью злоумышленников. Если злоумышленник получает высокопривилегированный доступ к домену Active Directory или контроллеру домена, этот доступ может быть использован для доступа, контроля или даже уничтожения всего леса Active Directory.

В этом документе обсуждаются некоторые из наиболее распространенных атак на Windows и Active Directory, а также контрмеры, которые вы можете реализовать, чтобы уменьшить поверхность атаки, но единственный надежный способ восстановления в случае полной компрометации Active Directory — это быть готовыми к компромисс до того, как это произойдет. В этом разделе меньше внимания уделяется техническим деталям реализации, чем в предыдущих разделах этого документа, и больше уделяется высокоуровневым рекомендациям, которые вы можете использовать для создания целостного комплексного подхода к защите и управлению критически важными бизнес-активами и ИТ-ресурсами вашей организации.

Независимо от того, не подвергалась ли ваша инфраструктура атакам, сопротивлялась попыткам взлома или поддавалась атакам и была полностью скомпрометирована, вы должны учитывать неизбежную реальность того, что вы будете подвергаться атакам снова и снова. Невозможно предотвратить атаки, но действительно возможно предотвратить серьезные нарушения или полную компрометацию. Каждая организация должна внимательно оценить свои существующие программы управления рисками и внести необходимые коррективы, чтобы помочь снизить общий уровень уязвимости путем сбалансированных инвестиций в предотвращение, обнаружение, локализацию и восстановление.

Чтобы создать эффективную защиту, продолжая предоставлять услуги пользователям и предприятиям, зависящим от вашей инфраструктуры и приложений, вам может потребоваться рассмотреть новые способы предотвращения, обнаружения и сдерживания компрометации в вашей среде, а затем восстановления после компрометации. Подходы и рекомендации в этом документе могут не помочь вам восстановить скомпрометированную установку Active Directory, но могут помочь вам защитить следующую.

Рекомендации по восстановлению леса Active Directory представлены в Windows Server 2012: Планирование восстановления леса Active Directory.Возможно, вы сможете предотвратить полную компрометацию вашей новой среды, но даже если вы не сможете, у вас будут инструменты для восстановления и восстановления контроля над вашей средой.

Переосмысление подхода

Закон номер восемь: сложность защиты сети прямо пропорциональна ее сложности. — 10 непреложных законов администрации безопасности

Обычно считается общепринятым, что если злоумышленник получил доступ к компьютеру SYSTEM, Administrator, root или эквивалентный доступ к компьютеру, независимо от операционной системы, этот компьютер больше нельзя считать заслуживающим доверия, независимо от того, сколько усилий было приложено для «очистки » система.Active Directory ничем не отличается. Если злоумышленник получил привилегированный доступ к контроллеру домена или высокопривилегированной учетной записи в Active Directory, если у вас нет записей о каждой модификации, которую делает злоумышленник, или заведомо исправной резервной копии, вы никогда не сможете восстановить каталог до полностью надежного состояния.

Когда рядовой сервер или рабочая станция скомпрометированы и изменены злоумышленником, компьютер больше не заслуживает доверия, но соседним бескомпромиссным серверам и рабочим станциям можно доверять.Компрометация одного компьютера не означает, что взломаны все компьютеры.

Однако в домене Active Directory все контроллеры домена размещают реплики одной и той же базы данных AD DS. Если один контроллер домена скомпрометирован и злоумышленник изменяет базу данных AD DS, эти изменения реплицируются на каждый другой контроллер домена в домене и, в зависимости от раздела, в котором были внесены изменения, на лес. Даже если вы переустановите каждый контроллер домена в лесу, вы просто переустановите узлы, на которых находится база данных AD DS.Вредоносные изменения в Active Directory будут реплицироваться на недавно установленные контроллеры домена так же легко, как и на контроллеры домена, которые работали годами.

При оценке скомпрометированных сред мы обычно обнаруживаем, что то, что считалось первым «событием» взлома, на самом деле произошло через недели, месяцы или даже годы после того, как злоумышленники изначально скомпрометировали среду. Злоумышленники обычно получали учетные данные для высокопривилегированных учетных записей задолго до того, как было обнаружено нарушение, и использовали эти учетные записи для компрометации каталога, контроллеров домена, рядовых серверов, рабочих станций и даже подключенных систем, отличных от Windows.

Злоумышленники обычно получали учетные данные для высокопривилегированных учетных записей задолго до того, как было обнаружено нарушение, и использовали эти учетные записи для компрометации каталога, контроллеров домена, рядовых серверов, рабочих станций и даже подключенных систем, отличных от Windows.

Эти результаты согласуются с несколькими выводами в отчете Verizon о расследовании утечки данных за 2012 год, в котором говорится, что:

98% утечек данных произошли от внешних агентов

На обнаружение 85 процентов утечек данных уходили недели или более

92% инцидентов были обнаружены третьей стороной, а

97 процентов нарушений можно было избежать с помощью простого или промежуточного контроля.

Компрометация в описанной ранее степени фактически непоправима, и стандартный совет «сгладить и восстановить» каждую скомпрометированную систему просто невозможно или даже невозможно, если Active Directory был скомпрометирован или уничтожен. Даже восстановление до заведомо исправного состояния не устраняет недостатки, которые изначально привели к нарушению окружающей среды.

Даже восстановление до заведомо исправного состояния не устраняет недостатки, которые изначально привели к нарушению окружающей среды.

Хотя вы должны защищать все аспекты своей инфраструктуры, злоумышленнику достаточно найти достаточно слабых мест в вашей защите, чтобы достичь желаемой цели.Если ваша среда относительно проста и безупречна и хорошо управляется исторически, то реализация рекомендаций, представленных ранее в этом документе, может быть простым предложением.

Однако мы обнаружили, что чем старше, крупнее и сложнее среда, тем больше вероятность того, что рекомендации в этом документе будут невыполнимы или даже невозможны. Гораздо труднее защитить инфраструктуру постфактум, чем начать с нуля и создать среду, устойчивую к атакам и взломам.Но, как отмечалось ранее, перестроить весь лес Active Directory — непростая задача. По этим причинам мы рекомендуем более целенаправленный подход к защите лесов Active Directory.

Вместо того, чтобы сосредотачиваться и пытаться исправить все «неисправные» вещи, рассмотрите подход, при котором вы расставляете приоритеты на основе того, что является наиболее важным для вашего бизнеса и вашей инфраструктуры. Вместо того, чтобы пытаться исправить среду, заполненную устаревшими, неправильно настроенными системами и приложениями, рассмотрите возможность создания новой небольшой безопасной среды, в которую вы можете безопасно переносить пользователей, системы и информацию, которые наиболее важны для вашего бизнеса.

Вместо того, чтобы пытаться исправить среду, заполненную устаревшими, неправильно настроенными системами и приложениями, рассмотрите возможность создания новой небольшой безопасной среды, в которую вы можете безопасно переносить пользователей, системы и информацию, которые наиболее важны для вашего бизнеса.

В этом разделе мы описываем подход, с помощью которого вы можете создать чистый лес AD DS, который служит «спасательной шлюпкой» или «защищенной ячейкой» для вашей основной бизнес-инфраструктуры. Нетронутый лес — это просто недавно установленный лес Active Directory, который обычно ограничен по размеру и области и построен с использованием текущих операционных систем, приложений и принципов, описанных в разделе «Уменьшение поверхности атаки Active Directory».

Реализуя рекомендуемые параметры конфигурации в только что созданном лесу, вы можете создать установку AD DS, построенную с нуля с безопасными параметрами и методами, и уменьшить проблемы, связанные с поддержкой устаревших систем и приложений. Хотя подробные инструкции по проектированию и реализации безупречной установки AD DS выходят за рамки этого документа, вам следует следовать некоторым общим принципам и рекомендациям, чтобы создать «безопасную ячейку», в которой вы можете разместить свои наиболее важные активы. Эти рекомендации следующие:

Хотя подробные инструкции по проектированию и реализации безупречной установки AD DS выходят за рамки этого документа, вам следует следовать некоторым общим принципам и рекомендациям, чтобы создать «безопасную ячейку», в которой вы можете разместить свои наиболее важные активы. Эти рекомендации следующие:

Определение принципов разделения и защиты критически важных активов.

Определите ограниченный план миграции с учетом рисков.

При необходимости используйте «немиграционные» миграции.

Орудие «созидательного разрушения».

Изолируйте устаревшие системы и приложения.

Упростите безопасность для конечных пользователей.

Определение принципов разделения и защиты критически важных активов

Характеристики безупречной среды, которую вы создаете для размещения критически важных ресурсов, могут сильно различаться. Например, вы можете создать нетронутый лес, в который вы переносите только VIP-пользователей и конфиденциальные данные, к которым имеют доступ только эти пользователи. Вы можете создать нетронутый лес, в который вы переносите не только VIP-пользователей, но который вы реализуете как административный лес, реализуя принципы, описанные в разделе Уменьшение поверхности атаки Active Directory, для создания безопасных административных учетных записей и хостов, которые можно использовать для управления вашим наследием. леса из девственного леса. Вы можете реализовать «специально созданный» лес, в котором хранятся VIP-учетные записи, привилегированные учетные записи и системы, требующие дополнительной безопасности, такие как серверы со службами сертификации Active Directory (AD CS), с единственной целью — отделить их от менее безопасных лесов.Наконец, вы можете реализовать нетронутый лес, который станет фактическим местом размещения всех новых пользователей, систем, приложений и данных, что позволит вам в конечном итоге списать старый лес из-за истощения.

Вы можете создать нетронутый лес, в который вы переносите не только VIP-пользователей, но который вы реализуете как административный лес, реализуя принципы, описанные в разделе Уменьшение поверхности атаки Active Directory, для создания безопасных административных учетных записей и хостов, которые можно использовать для управления вашим наследием. леса из девственного леса. Вы можете реализовать «специально созданный» лес, в котором хранятся VIP-учетные записи, привилегированные учетные записи и системы, требующие дополнительной безопасности, такие как серверы со службами сертификации Active Directory (AD CS), с единственной целью — отделить их от менее безопасных лесов.Наконец, вы можете реализовать нетронутый лес, который станет фактическим местом размещения всех новых пользователей, систем, приложений и данных, что позволит вам в конечном итоге списать старый лес из-за истощения.

Независимо от того, содержит ли ваш девственный лес несколько пользователей и систем или он служит основой для более агрессивной миграции, вы должны следовать этим принципам при планировании:

Предположим, что ваши унаследованные леса были скомпрометированы.

Не настраивайте нетронутую среду для доверия к унаследованному лесу, хотя вы можете настроить унаследованную среду для доверия нетронутому лесу.

Не переносите учетные записи пользователей или группы из унаследованного леса в нетронутую среду, если есть вероятность, что членство учетных записей в группах, история SID или другие атрибуты могли быть злонамеренно изменены. Вместо этого используйте «немигрирующие» подходы для заселения девственного леса. (Немиграционные подходы описаны ниже в этом разделе.)

Не переносите компьютеры из старых лесов в нетронутые леса. Внедряйте только что установленные серверы в нетронутом лесу, устанавливайте приложения на только что установленные серверы и переносите данные приложений на вновь установленные системы.Для файловых серверов скопируйте данные на только что установленные серверы, настройте списки управления доступом с помощью пользователей и групп в новом лесу, а затем аналогичным образом создайте серверы печати.

Не разрешайте установку устаревших операционных систем или приложений в девственном лесу. Если приложение не может быть обновлено и заново установлено, оставьте его в устаревшем лесу и подумайте о творческом уничтожении, чтобы заменить функциональность приложения.

Определение ограниченного плана миграции с учетом рисков

Создание ограниченного плана миграции, основанного на оценке рисков, просто означает, что при принятии решения о том, какие пользователи, приложения и данные следует перенести в ваш нетронутый лес, вы должны определить цели миграции на основе степени риска, которому ваша организация подвержена, если одна из пользователи или системы скомпрометированы.VIP-пользователи, чьи учетные записи с наибольшей вероятностью станут целью злоумышленников, должны быть размещены в нетронутом лесу. Приложения, обеспечивающие жизненно важные бизнес-функции, должны быть установлены на недавно построенных серверах в нетронутом лесу, а особо конфиденциальные данные должны быть перемещены на защищенные серверы в нетронутом лесу.

Если у вас еще нет четкого представления о наиболее важных для бизнеса пользователях, системах, приложениях и данных в среде Active Directory, поработайте с бизнес-подразделениями, чтобы их идентифицировать.Любое приложение, необходимое для работы бизнеса, должно быть идентифицировано, как и любые серверы, на которых выполняются важные приложения или хранятся важные данные. Определяя пользователей и ресурсы, которые требуются вашей организации для продолжения работы, вы создаете естественно расставленную по приоритетам коллекцию активов, на которой следует сосредоточить свои усилия.

Использование «немигрирующих» миграций

Если вы знаете, что ваша среда была взломана, подозреваете, что она была взломана, или просто предпочитаете не переносить устаревшие данные и объекты из устаревшей установки Active Directory в новую, рассмотрите подходы к миграции, которые технически не «переносят» объекты. .

Аккаунты пользователей

При традиционной миграции Active Directory из одного леса в другой атрибут SIDHistory (история SID) объектов пользователя используется для хранения SID пользователей и SID групп, членами которых были пользователи в устаревшем лесу. Если учетные записи пользователей переносятся в новый лес и они получают доступ к ресурсам в устаревшем лесу, идентификаторы безопасности в истории SID используются для создания маркера доступа, который позволяет пользователям получать доступ к ресурсам, к которым у них был доступ до миграции учетных записей.

Если учетные записи пользователей переносятся в новый лес и они получают доступ к ресурсам в устаревшем лесу, идентификаторы безопасности в истории SID используются для создания маркера доступа, который позволяет пользователям получать доступ к ресурсам, к которым у них был доступ до миграции учетных записей.

Однако ведение журнала SID оказалось проблематичным в некоторых средах, поскольку заполнение токенов доступа пользователей текущими и историческими SID может привести к раздуванию токенов. Раздутие токена — это проблема, при которой количество идентификаторов безопасности, которые должны храниться в токене доступа пользователя, использует или превышает объем доступного пространства в токене.

Хотя размеры токенов могут быть увеличены до некоторой степени, окончательное решение проблемы раздувания токенов состоит в уменьшении количества идентификаторов безопасности, связанных с учетными записями пользователей, за счет рационализации членства в группах, устранения истории SID или сочетания того и другого. Дополнительные сведения о раздувании токенов см. В разделах MaxTokenSize и Kerberos Token Bloat.

Дополнительные сведения о раздувании токенов см. В разделах MaxTokenSize и Kerberos Token Bloat.

Вместо того, чтобы переносить пользователей из устаревшей среды (особенно той, в которой членство в группах и истории SID могут быть скомпрометированы) с помощью истории SID, рассмотрите возможность использования приложений метакаталога для «миграции» пользователей без переноса историй SID в новый лес. Когда учетные записи пользователей создаются в новом лесу, вы можете использовать приложение метакаталога для сопоставления учетных записей с соответствующими учетными записями в устаревшем лесу.

Чтобы предоставить новым учетным записям пользователей доступ к ресурсам в устаревшем лесу, вы можете использовать инструменты метакаталога, чтобы определить группы ресурсов, к которым был предоставлен доступ устаревшим учетным записям пользователей, а затем добавить новые учетные записи пользователей в эти группы. В зависимости от вашей групповой стратегии в унаследованном лесу вам может потребоваться создать локальные группы домена для доступа к ресурсам или преобразовать существующие группы в локальные группы домена, чтобы разрешить добавление новых учетных записей в группы ресурсов. Сосредоточившись в первую очередь на наиболее важных приложениях и данных и перенеся их в новую среду (с историей SID или без нее), вы можете ограничить объем усилий, затрачиваемых в устаревшей среде.

Сосредоточившись в первую очередь на наиболее важных приложениях и данных и перенеся их в новую среду (с историей SID или без нее), вы можете ограничить объем усилий, затрачиваемых в устаревшей среде.

Серверы и рабочие станции

При традиционной миграции из одного леса Active Directory в другой перенос компьютеров часто бывает относительно простым по сравнению с переносом пользователей, групп и приложений. В зависимости от роли компьютера миграция в новый лес может быть такой же простой, как отключение старого домена и присоединение к новому. Однако миграция учетных записей компьютеров в нетронутом виде в нетронутый лес сводит на нет цель создания новой среды. Вместо того, чтобы переносить (потенциально скомпрометированные, неправильно настроенные или устаревшие) учетные записи компьютеров в новый лес, вам следует заново установить серверы и рабочие станции в новой среде.Вы можете перенести данные из систем в унаследованном лесу в системы в чистом лесу, но не из систем, в которых хранятся данные.

Приложения

Приложения могут представлять самую серьезную проблему при любой миграции из одного леса в другой, но в случае «немигрирующей» миграции один из основных принципов, которые вы должны применять, — это то, что приложения в чистом лесу должны быть актуальными, поддерживаться, и недавно установлен. По возможности данные могут быть перенесены из экземпляров приложения в старом лесу.В ситуациях, когда приложение не может быть «воссоздано» в первозданном лесу, вам следует рассмотреть такие подходы, как творческое разрушение или изоляция устаревших приложений, как описано в следующем разделе.

Реализация творческого разрушения

Творческое разрушение — это экономический термин, описывающий экономическое развитие, созданное разрушением предшествующего порядка. В последние годы этот термин стал применяться к информационным технологиям. Обычно это относится к механизмам, с помощью которых старая инфраструктура удаляется не путем ее обновления, а путем замены ее чем-то совершенно новым. На симпозиуме Gartner ITXPO 2011 года для ИТ-директоров и старших руководителей ИТ-отдела творческое разрушение было представлено как одна из ключевых тем для снижения затрат и повышения эффективности. Улучшение безопасности возможно как естественный результат процесса.

На симпозиуме Gartner ITXPO 2011 года для ИТ-директоров и старших руководителей ИТ-отдела творческое разрушение было представлено как одна из ключевых тем для снижения затрат и повышения эффективности. Улучшение безопасности возможно как естественный результат процесса.

Например, организация может состоять из нескольких бизнес-единиц, которые используют разные приложения, выполняющие аналогичные функции, с разной степенью современности и поддержки поставщиков. Исторически сложилось так, что ИТ-отделы могли нести ответственность за поддержку приложения каждого бизнес-подразделения отдельно, а усилия по консолидации заключались в попытке выяснить, какое приложение предлагает наилучшую функциональность, а затем перенести данные в это приложение из других.

При творческом уничтожении вместо обслуживания устаревших или избыточных приложений вы реализуете полностью новые приложения для замены старых, переносите данные в новые приложения и списываете старые приложения и системы, в которых они работают. В некоторых случаях вы можете реализовать творческое уничтожение устаревших приложений, развернув новое приложение в своей собственной инфраструктуре, но, по возможности, вам следует подумать о переносе приложения в облачное решение.

В некоторых случаях вы можете реализовать творческое уничтожение устаревших приложений, развернув новое приложение в своей собственной инфраструктуре, но, по возможности, вам следует подумать о переносе приложения в облачное решение.

Развертывая облачные приложения для замены унаследованных собственных приложений, вы не только сокращаете усилия и затраты на обслуживание, но и уменьшаете поверхность атаки вашей организации, устраняя устаревшие системы и приложения, которые представляют уязвимости для использования злоумышленниками. Такой подход обеспечивает более быстрый способ для организации получить желаемую функциональность, одновременно устраняя устаревшие цели в инфраструктуре. Хотя принцип творческого разрушения применим не ко всем ИТ-активам, он предоставляет часто жизнеспособный вариант устранения устаревших систем и приложений с одновременным развертыванием надежных, безопасных облачных приложений.

Изоляция устаревших систем и приложений

Естественным результатом миграции критически важных для бизнеса пользователей и систем в нетронутую безопасную среду является то, что ваш унаследованный лес будет содержать менее ценную информацию и системы. Хотя устаревшие системы и приложения, которые остаются в менее защищенной среде, могут представлять повышенный риск взлома, они также представляют меньшую степень опасности. Перемещая и модернизируя свои критически важные бизнес-активы, вы можете сосредоточиться на развертывании эффективного управления и мониторинга, при этом не нуждаясь в адаптации устаревших настроек и протоколов.

Хотя устаревшие системы и приложения, которые остаются в менее защищенной среде, могут представлять повышенный риск взлома, они также представляют меньшую степень опасности. Перемещая и модернизируя свои критически важные бизнес-активы, вы можете сосредоточиться на развертывании эффективного управления и мониторинга, при этом не нуждаясь в адаптации устаревших настроек и протоколов.

После переноса критически важных данных в «чистый» лес можно оценить варианты дальнейшей изоляции устаревших систем и приложений в «основном» лесу AD DS. Хотя вы можете реализовать творческое разрушение для замены одного приложения и серверов, на которых оно работает, в других случаях вы можете рассмотреть возможность дополнительной изоляции наименее безопасных систем и приложений. Например, приложение, которое используется несколькими пользователями, но для которого требуются устаревшие учетные данные, такие как хэши LAN Manager, можно перенести в небольшой домен, который вы создаете для поддержки систем, для которых у вас нет вариантов замены.

Удалив эти системы из доменов, в которых они принудительно реализовали устаревшие настройки, вы можете впоследствии повысить безопасность доменов, настроив их для поддержки только текущих операционных систем и приложений. Тем не менее, по возможности предпочтительно выводить из эксплуатации устаревшие системы и приложения. Если вывод из эксплуатации просто невозможен для небольшого сегмента унаследованного населения, выделение его в отдельный домен (или лес) позволяет выполнять постепенные улучшения в остальной части устаревшей установки.

Упрощение безопасности для конечных пользователей

В большинстве организаций пользователи, которые имеют доступ к наиболее конфиденциальной информации из-за характера их ролей в организации, часто имеют наименьшее количество времени для изучения сложных ограничений доступа и средств управления. Несмотря на то, что у вас должна быть комплексная программа обучения безопасности для всех пользователей в вашей организации, вы также должны сосредоточиться на том, чтобы сделать безопасность максимально простой в использовании, внедрив прозрачные элементы управления и упрощая принципы, которых придерживаются пользователи.

Например, вы можете определить политику, в которой руководители и другие VIP-персоны должны использовать защищенные рабочие станции для доступа к конфиденциальным данным и системам, позволяя им использовать свои другие устройства для доступа к менее конфиденциальным данным. Это простой принцип, который нужно запомнить пользователям, но вы можете реализовать ряд внутренних элементов управления, которые помогут реализовать этот подход.

Вы можете использовать Authentication Mechanism Assurance, чтобы разрешить пользователям доступ к конфиденциальным данным только в том случае, если они вошли в свои защищенные системы с помощью своих смарт-карт, и могут использовать IPsec и ограничения прав пользователей для управления системами, из которых они могут подключаться к конфиденциальным данным. хранилища данных.Вы можете использовать Microsoft Data Classification Toolkit для создания надежной инфраструктуры классификации файлов, а также можете реализовать динамический контроль доступа для ограничения доступа к данным на основе характеристик попытки доступа, переводя бизнес-правила в технические средства контроля.

С точки зрения пользователя, доступ к конфиденциальным данным из защищенной системы «просто работает», а попытки сделать это из незащищенной системы «просто не работают». Однако с точки зрения мониторинга и управления вашей средой вы помогаете создавать идентифицируемые шаблоны в том, как пользователи получают доступ к конфиденциальным данным и системам, что облегчает вам обнаружение аномальных попыток доступа.

В средах, в которых сопротивление пользователей длинным и сложным паролям привело к недостаточной политике паролей, особенно для VIP-пользователей, рассмотрите альтернативные подходы к аутентификации, будь то с помощью смарт-карт (которые имеют ряд форм-факторов и с дополнительными функциями для усиления аутентификации. ), биометрические элементы управления, такие как считыватели пальцев, или даже данные аутентификации, которые защищены микросхемами доверенного платформенного модуля (TPM) на компьютерах пользователей. Хотя многофакторная проверка подлинности не предотвращает атаки кражи учетных данных, если компьютер уже скомпрометирован, предоставляя пользователям простые в использовании элементы управления проверкой подлинности, вы можете назначать более надежные пароли учетным записям пользователей, для которых традиционные средства управления именами и паролями являются громоздкими.

Пути к компромиссу | Документы Microsoft

- 25 минут на чтение

В этой статье

Применимо к: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Закон номер семь: Самая безопасная сеть — это хорошо управляемая сеть. — 10 непреложных законов администрации безопасности

В организациях, которые испытали катастрофические события компрометации, оценки обычно показывают, что организации имеют ограниченное представление о фактическом состоянии их ИТ-инфраструктур, которое может значительно отличаться от их «задокументированного» состояния. Эти различия создают уязвимости, которые делают среду уязвимой для компрометации, часто с небольшим риском обнаружения, пока компрометация не достигнет точки, в которой злоумышленники фактически «овладевают» средой.

Подробная оценка конфигурации AD DS этих организаций, инфраструктур открытых ключей (PKI), серверов, рабочих станций, приложений, списков управления доступом (ACL) и других технологий выявляет неправильные конфигурации и уязвимости, которые, если их исправить, могли бы предотвратить первоначальную компрометацию.

Анализ ИТ-документации, процессов и процедур выявляет уязвимости, вызванные пробелами в административных практиках, которые использовались злоумышленниками для получения в конечном итоге привилегий, которые использовались для полной компрометации леса Active Directory.Полностью скомпрометированный лес — это лес, в котором злоумышленники компрометируют не только отдельные системы, приложения или учетные записи пользователей, но и расширяют свой доступ, чтобы получить уровень привилегий, на котором они могут изменить или уничтожить все аспекты леса. Когда установка Active Directory была скомпрометирована до такой степени, злоумышленники могут внести изменения, которые позволят им поддерживать присутствие во всей среде или, что еще хуже, уничтожить каталог, а также системы и учетные записи, которыми он управляет.

Хотя ряд из наиболее часто используемых уязвимостей в нижеследующих описаниях не является атакой на Active Directory, они позволяют злоумышленникам закрепиться в среде, которая может использоваться для проведения атак с повышением привилегий (также называемых повышением привилегий) и в конечном итоге нацеленных на и скомпрометируйте AD DS.

Этот раздел этого документа посвящен описанию механизмов, которые злоумышленники обычно используют для получения доступа к инфраструктуре и, в конечном итоге, для запуска атак с повышением привилегий. См. Также следующие разделы:

Примечание

Хотя в этом документе основное внимание уделяется системам Active Directory и Windows, которые являются частью домена AD DS, злоумышленники редко сосредотачиваются исключительно на Active Directory и Windows. В средах со смесью операционных систем, каталогов, приложений и репозиториев данных часто обнаруживается, что системы, отличные от Windows, также были скомпрометированы. Это особенно верно, если системы обеспечивают «мост» между средами Windows и не-Windows, такими как файловые серверы, к которым имеют доступ клиенты Windows и UNIX или Linux, каталоги, которые предоставляют службы проверки подлинности для нескольких операционных систем, или метакаталоги, которые синхронизируют данные в разных каталоги.

Это особенно верно, если системы обеспечивают «мост» между средами Windows и не-Windows, такими как файловые серверы, к которым имеют доступ клиенты Windows и UNIX или Linux, каталоги, которые предоставляют службы проверки подлинности для нескольких операционных систем, или метакаталоги, которые синхронизируют данные в разных каталоги.

AD DS нацелен на возможности централизованного доступа и управления конфигурацией, которые он предоставляет не только системам Windows, но и другим клиентам. Любой другой каталог или приложение, которое предоставляет услуги аутентификации и управления конфигурацией, может стать и будет целью решительных злоумышленников.Хотя в этом документе основное внимание уделяется средствам защиты, которые могут снизить вероятность компрометации установок Active Directory, каждая организация, которая включает в себя компьютеры, каталоги, приложения или репозитории данных, отличные от Windows, должна также подготовиться к атакам на эти системы.

Первоначальные цели прорыва

Никто намеренно не создает ИТ-инфраструктуру, которая подвергает организацию опасности. Когда лес Active Directory создается впервые, он обычно остается нетронутым и актуальным.Проходят годы и появляются новые операционные системы и приложения, и они добавляются в лес. По мере признания преимуществ управляемости, которые обеспечивает Active Directory, в каталог добавляется все больше и больше контента, все больше людей интегрируют свои компьютеры или приложения с AD DS, а домены обновляются для поддержки новых функций, предлагаемых самыми последними версиями операционной системы Windows. система. Однако со временем также происходит то, что даже при добавлении новой инфраструктуры другие части инфраструктуры могут не поддерживаться так хорошо, как это было изначально, системы и приложения функционируют должным образом и, следовательно, не получают внимания, а организации начинают забывать, что они не устранили свою унаследованную инфраструктуру.Исходя из того, что мы видим при оценке скомпрометированных инфраструктур, чем старше, крупнее и сложнее среда, тем больше вероятность того, что существует множество экземпляров часто используемых уязвимостей.

Когда лес Active Directory создается впервые, он обычно остается нетронутым и актуальным.Проходят годы и появляются новые операционные системы и приложения, и они добавляются в лес. По мере признания преимуществ управляемости, которые обеспечивает Active Directory, в каталог добавляется все больше и больше контента, все больше людей интегрируют свои компьютеры или приложения с AD DS, а домены обновляются для поддержки новых функций, предлагаемых самыми последними версиями операционной системы Windows. система. Однако со временем также происходит то, что даже при добавлении новой инфраструктуры другие части инфраструктуры могут не поддерживаться так хорошо, как это было изначально, системы и приложения функционируют должным образом и, следовательно, не получают внимания, а организации начинают забывать, что они не устранили свою унаследованную инфраструктуру.Исходя из того, что мы видим при оценке скомпрометированных инфраструктур, чем старше, крупнее и сложнее среда, тем больше вероятность того, что существует множество экземпляров часто используемых уязвимостей.

Независимо от мотивации злоумышленника, большинство нарушений информационной безопасности начинаются с компрометации одной или двух систем одновременно. Эти начальные события или точки входа в сеть часто используют уязвимости, которые можно было исправить, но не исправили. В отчете о расследовании утечек данных за 2012 год (DBIR), который представляет собой ежегодное исследование, подготовленное группой Verizon RISK Team в сотрудничестве с рядом агентств национальной безопасности и других компаний, говорится, что 96 процентов атак были «несложными» и что » 97 процентов нарушений можно было избежать с помощью простого или промежуточного контроля.»Эти результаты могут быть прямым следствием следующих часто используемых уязвимостей.

Пробелы в развертывании антивирусов и вредоносных программ

Закон номер восемь: устаревший сканер вредоносных программ лишь ненамного лучше, чем его отсутствие. — Десять непреложных законов безопасности (Версия 2.0)

Анализ развертываний антивирусного и антивредоносного ПО в организациях часто выявляет среду, в которой большинство рабочих станций настроено с активным и актуальным антивирусным и антивредоносным программным обеспечением. Исключения обычно составляют рабочие станции, которые нечасто подключаются к корпоративной среде или устройствам сотрудников, для которых может быть сложно развернуть, настроить и обновить антивирусное и антивредоносное программное обеспечение.

Исключения обычно составляют рабочие станции, которые нечасто подключаются к корпоративной среде или устройствам сотрудников, для которых может быть сложно развернуть, настроить и обновить антивирусное и антивредоносное программное обеспечение.

обычно менее надежно защищены во многих скомпрометированных средах. Как сообщалось в исследовании Data Breach Investigations 2012 года, 94 процента всех данных были скомпрометированы с участием серверов, что на 18 процентов больше, чем в предыдущем году, а 69 процентов атак были связаны с вредоносным ПО.В группах серверов нередко обнаруживается, что установки антивируса и защиты от вредоносных программ неправильно настроены, устарели, неправильно настроены или даже отключены. В некоторых случаях антивирусное и антивредоносное программное обеспечение отключается административным персоналом, но в других случаях злоумышленники отключают программное обеспечение после компрометации сервера через другие уязвимости. Когда антивирусное и антивредоносное программное обеспечение отключено, злоумышленники устанавливают вредоносное ПО на сервер и сосредотачиваются на распространении компрометации по всему серверу.

Важно не только гарантировать, что ваши системы защищены текущей комплексной защитой от вредоносных программ, но также отслеживать системы на предмет отключения или удаления антивирусного и антивредоносного программного обеспечения, а также автоматически перезапускать защиту при ее отключении вручную. Хотя никакое антивирусное и антивредоносное программное обеспечение не может гарантировать предотвращение и обнаружение всех заражений, правильно настроенная и развернутая реализация антивируса и защиты от вредоносных программ может снизить вероятность заражения.

Неполное исправление

Закон номер три: если вы не будете в курсе исправлений безопасности, ваша сеть не будет вашей надолго. — 10 непреложных законов администрации безопасности

Microsoft выпускает бюллетени по безопасности во второй вторник каждого месяца, хотя в редких случаях обновления безопасности выпускаются между ежемесячными обновлениями безопасности (они также известны как «внеполосные» обновления), когда обнаруживается, что уязвимость представляет собой срочную риск для клиентских систем. Независимо от того, настраивает ли малый бизнес свои компьютеры с Windows для использования Центра обновления Windows для управления установкой исправлений системы и приложений или крупная организация использует программное обеспечение для управления, такое как Microsoft Endpoint Configuration Manager для развертывания исправлений в соответствии с подробными иерархическими планами, многие клиенты исправляют свои инфраструктуры Windows относительно своевременно.

Независимо от того, настраивает ли малый бизнес свои компьютеры с Windows для использования Центра обновления Windows для управления установкой исправлений системы и приложений или крупная организация использует программное обеспечение для управления, такое как Microsoft Endpoint Configuration Manager для развертывания исправлений в соответствии с подробными иерархическими планами, многие клиенты исправляют свои инфраструктуры Windows относительно своевременно.

Однако немногие инфраструктуры включают только компьютеры с Windows и приложения Microsoft, а в скомпрометированных средах часто обнаруживается, что стратегия управления исправлениями организации содержит пробелы.Системы Windows в этих средах исправляются непоследовательно. Операционные системы, отличные от Windows, исправляются время от времени, если вообще исправляются. Готовые коммерческие приложения (COTS) содержат уязвимости, для которых существуют исправления, но они не были применены. Сетевые устройства часто конфигурируются с заводскими учетными данными по умолчанию и не обновляются через годы после их установки. Приложения и операционные системы, которые больше не поддерживаются их поставщиками, часто продолжают работать, несмотря на то, что они больше не могут быть исправлены для устранения уязвимостей.Каждая из этих незащищенных систем представляет собой еще одну потенциальную точку входа для злоумышленников.

Приложения и операционные системы, которые больше не поддерживаются их поставщиками, часто продолжают работать, несмотря на то, что они больше не могут быть исправлены для устранения уязвимостей.Каждая из этих незащищенных систем представляет собой еще одну потенциальную точку входа для злоумышленников.

Ориентация на потребителя в ИТ создала дополнительные проблемы, связанные с тем, что устройства, принадлежащие сотрудникам, используются для доступа к корпоративным данным, а организация может иметь незначительный контроль над установкой исправлений и настройкой личных устройств сотрудников. Оборудование корпоративного класса обычно поставляется с готовыми к использованию вариантами конфигурации и возможностями управления за счет меньшего выбора при индивидуальной настройке и выборе устройства.Аппаратное обеспечение, ориентированное на сотрудников, предлагает более широкий спектр производителей, поставщиков, функций безопасности оборудования, функций безопасности программного обеспечения, возможностей управления и вариантов конфигурации, а многие корпоративные функции могут вообще отсутствовать.

Программное обеспечение для управления исправлениями и уязвимостями

Если для систем Windows и приложений Microsoft существует эффективная система управления исправлениями, часть поверхности атаки, создаваемой незащищенными уязвимостями, была устранена. Однако, если системы, отличные от Windows, приложения сторонних производителей, сетевая инфраструктура и устройства сотрудников также не обновляются с помощью исправлений и других исправлений, инфраструктура остается уязвимой.В некоторых случаях поставщик приложения может предлагать возможности автоматического обновления; в других случаях может возникнуть необходимость разработать подход для регулярного получения и применения исправлений и других исправлений.

Устаревшие приложения и операционные системы

«Нельзя ожидать, что операционная система шестилетней давности защитит вас от атаки шестимесячной давности». — Специалист по информационной безопасности с 10-летним опытом защиты корпоративных установок

Хотя фраза «будь в курсе, оставайся в курсе» может звучать как маркетинговая фраза, устаревшие операционные системы и приложения создают риск для ИТ-инфраструктур многих организаций. Операционная система, выпущенная в 2003 году, может по-прежнему поддерживаться поставщиком и снабжаться обновлениями для устранения уязвимостей, но эта операционная система может не содержать функций безопасности, добавленных в более новых версиях операционной системы. Устаревшие системы могут даже потребовать ослабления определенной конфигурации безопасности AD DS для поддержки меньших возможностей этих компьютеров.

Операционная система, выпущенная в 2003 году, может по-прежнему поддерживаться поставщиком и снабжаться обновлениями для устранения уязвимостей, но эта операционная система может не содержать функций безопасности, добавленных в более новых версиях операционной системы. Устаревшие системы могут даже потребовать ослабления определенной конфигурации безопасности AD DS для поддержки меньших возможностей этих компьютеров.

Приложения, написанные для использования устаревших протоколов аутентификации поставщиками, которые больше не поддерживают это приложение, обычно не могут быть переоборудованы для поддержки более строгих механизмов аутентификации.Однако домен Active Directory организации может по-прежнему быть настроен для хранения хэшей LAN Manager или обратимо зашифрованных паролей для поддержки таких приложений. Приложения, написанные до появления новых операционных систем, могут работать некорректно или совсем не работать с текущими операционными системами, что требует от организаций поддержки старых и старых систем, а в некоторых случаях и полностью неподдерживаемого оборудования и программного обеспечения.

Даже в тех случаях, когда организации обновили свои контроллеры домена до Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008, обычно обнаруживается, что значительная часть рядовых серверов работает под управлением Windows Server 2003, Windows 2000 Server или Сервер Windows NT 4.0 (которые полностью не поддерживаются). Чем дольше организация поддерживает устаревшие системы, тем больше увеличивается несоответствие между наборами функций и тем выше вероятность того, что производственные системы не будут поддерживаться. Кроме того, чем дольше поддерживается лес Active Directory, тем чаще мы наблюдаем, что устаревшие системы и приложения пропускаются в планах обновления. Это может означать, что один компьютер, на котором запущено одно приложение, может представлять уязвимости на уровне домена или леса, поскольку Active Directory настроен на поддержку своих устаревших протоколов и механизмов проверки подлинности.

Чтобы исключить устаревшие системы и приложения, вы должны сначала сосредоточиться на их идентификации и каталогизации, а затем на определении того, следует ли обновить или заменить приложение или хост. Хотя может быть сложно найти замену узкоспециализированным приложениям, для которых нет ни поддержки, ни пути обновления, вы можете использовать концепцию, называемую «творческое разрушение», для замены устаревшего приложения новым приложением, которое предоставляет необходимые функции. .Планирование компромисса более подробно описано в разделе «Планирование компромисса» далее в этом документе.

Хотя может быть сложно найти замену узкоспециализированным приложениям, для которых нет ни поддержки, ни пути обновления, вы можете использовать концепцию, называемую «творческое разрушение», для замены устаревшего приложения новым приложением, которое предоставляет необходимые функции. .Планирование компромисса более подробно описано в разделе «Планирование компромисса» далее в этом документе.

Неправильная конфигурация

Закон номер четыре: установка исправлений безопасности на компьютер, который никогда не был защищен, бесполезен. — 10 непреложных законов администрации безопасности

Даже в средах, где системы, как правило, обновляются и обновляются, мы обычно выявляем пробелы или неправильные конфигурации в операционной системе, приложениях, запущенных на компьютерах, и в Active Directory.Некоторые неправильные конфигурации подвергают компрометации только локальный компьютер, но после того, как компьютер «принадлежит», злоумышленники обычно сосредотачиваются на дальнейшем распространении компрометации на другие системы и, в конечном итоге, на Active Directory. Ниже приведены некоторые из общих областей, в которых мы определяем конфигурации, представляющие риск.

Ниже приведены некоторые из общих областей, в которых мы определяем конфигурации, представляющие риск.

в Active Directory

Учетные записи в Active Directory, которые наиболее часто становятся мишенью злоумышленников, — это те, которые являются членами групп с наиболее высокими привилегиями, такими как члены администраторов домена (DA), администраторов предприятия (EA) или встроенных администраторов (BA). ) группы в Active Directory.Членство в этих группах должно быть сокращено до минимально возможного количества учетных записей, чтобы ограничить поверхность атаки этих групп. Возможно даже исключить «постоянное» членство в этих привилегированных группах; то есть вы можете реализовать настройки, которые позволяют вам временно заполнять эти группы только тогда, когда требуются их привилегии на уровне домена и леса. Когда используются высокопривилегированные учетные записи, их следует использовать только в назначенных безопасных системах, таких как контроллеры домена или безопасные административные узлы. Подробная информация, которая поможет реализовать все эти конфигурации, представлена в разделе «Уменьшение поверхности атаки Active Directory».

Подробная информация, которая поможет реализовать все эти конфигурации, представлена в разделе «Уменьшение поверхности атаки Active Directory».

Когда мы оцениваем членство в группах с наивысшими привилегиями в Active Directory, мы обычно обнаруживаем чрезмерное членство во всех трех группах с самыми высокими привилегиями. В некоторых случаях организации имеют десятки, даже сотни учетных записей в группах DA. В других случаях организации помещают учетные записи непосредственно во встроенные группы администраторов, считая эту группу «менее привилегированной», чем группа DA.Нет, это не так. Мы часто находим горстку постоянных членов группы EA в корневом домене леса, несмотря на то, что привилегии EA редко и временно требуются. Также обычным делом является обнаружение повседневной административной учетной записи ИТ-пользователя во всех трех группах, хотя это эффективно дублирующая конфигурация. Как описано в разделе Уменьшение поверхности атаки Active Directory, независимо от того, является ли учетная запись постоянным членом одной из этих групп или всех из них, учетная запись может использоваться для взлома и даже уничтожения среды AD DS, а также систем и учетных записей, управляемых ею. .Рекомендации по безопасной настройке и использованию привилегированных учетных записей в Active Directory приведены в разделе «Уменьшение поверхности атаки Active Directory».

.Рекомендации по безопасной настройке и использованию привилегированных учетных записей в Active Directory приведены в разделе «Уменьшение поверхности атаки Active Directory».

на контроллерах домена

Когда мы оцениваем контроллеры домена, мы часто обнаруживаем, что они настроены и управляются так же, как рядовые серверы. Контроллеры домена иногда запускают одни и те же приложения и служебные программы, установленные на рядовых серверах, не потому, что они необходимы на контроллерах домена, а потому, что приложения являются частью стандартной сборки.Эти приложения могут обеспечивать минимальную функциональность на контроллерах домена, но значительно увеличивают поверхность атаки, требуя настройки конфигурации, которые открывают порты, создают учетные записи служб с высокими привилегиями или предоставляют доступ к системе пользователям, которым не следует подключаться к контроллеру домена для каких-либо целей. кроме проверки подлинности и приложения групповой политики. В некоторых случаях злоумышленники использовали инструменты, которые уже были установлены на контроллерах домена, не только для получения доступа к контроллерам домена, но и для изменения или повреждения базы данных AD DS.

В некоторых случаях злоумышленники использовали инструменты, которые уже были установлены на контроллерах домена, не только для получения доступа к контроллерам домена, но и для изменения или повреждения базы данных AD DS.

Когда мы извлекаем параметры конфигурации Internet Explorer на контроллерах домена, мы обнаруживаем, что пользователи вошли в систему с учетными записями с высокими уровнями привилегий в Active Directory и использовали учетные записи для доступа в Интернет и интрасеть с контроллеров домена. В некоторых случаях учетные записи настроили параметры Internet Explorer на контроллерах домена, чтобы разрешить загрузку Интернет-контента, а бесплатные служебные программы были загружены с Интернет-сайтов и установлены на контроллерах домена.Конфигурация усиленной безопасности Internet Explorer по умолчанию включена для пользователей и администраторов, но мы часто наблюдаем, что она отключена для администраторов. Когда высокопривилегированная учетная запись получает доступ к Интернету и загружает контент на любой компьютер, этот компьютер подвергается серьезному риску. Когда компьютер является контроллером домена, вся установка AD DS находится под угрозой.

Когда компьютер является контроллером домена, вся установка AD DS находится под угрозой.

Защита контроллеров домена